6月1日に発表された日本年金機構の個人情報流出事件から約1週間。おどろくほどに杜撰な情報管理や業務運営が明らかになってきました。当サイトでは、これを情報セキュリティの反面教師として機密情報をどのようにして守っていけば良いか検証してみました。

【年金機構のシステムと個人情報の取扱ルール】

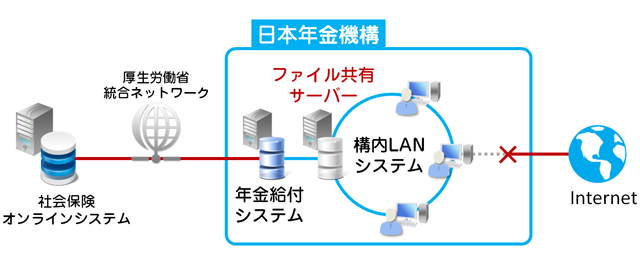

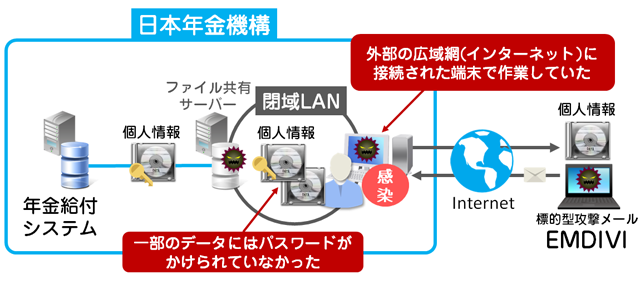

基礎年金番号を含む年金関連情報は、個人を特定出来ないように住所、氏名などを分散して社会保険オンラインシステムという基幹システム内に保管されている。年金機構の年金給付システムとは閉域網である厚生労働省統合ネットワークで結ばれている。

|

| 社会保険オンラインシステムと年金機構/構内LANシステムのイメージ (報道記事等を元に当サイトで作成) |

年金機構では、一部の業務で年金番号等が必要な場合のみデータに容易に推測されないパスワードをかけるかアクセス制限を設定して年金給付システムからデータを抽出し構内LANシステム上にあるファイル共有サーバーに格納して作業を行うことができたらしい。(総務部への都度報告義務も課していた)

|

| 通常の年金情報を扱う際の業務イメージ (報道記事等を元に当サイトで作成) |

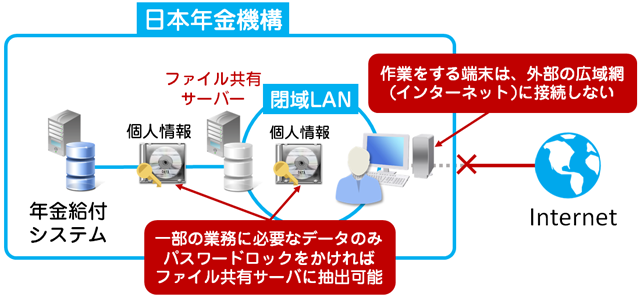

【ウィルス感染の経緯】

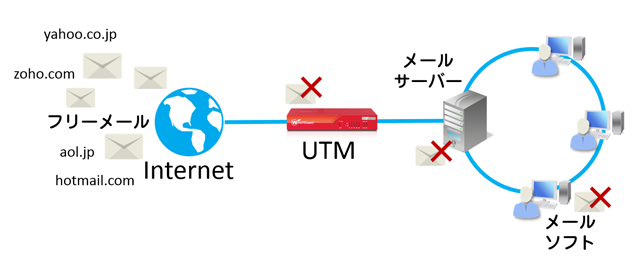

5月8日:無料フリーメール(Yahooメール)のアドレスからの偽装メールが届いたが、添付ファイルは存在せず、ウィルスに感染させるためのURLが記述されていた。このURLをクリックし、ファイルを開いたのが原因で年金機構の一部のPCがウィルスに感染。この感染で主要メールアドレスなど年金機構のシステムに関する情報の一部が盗まれたと推測される。(※この時点で職員各位には注意喚起のアナウンスがあった)

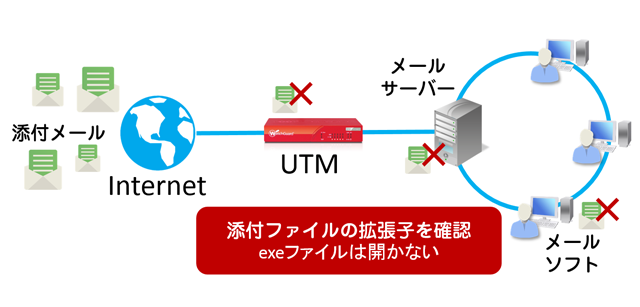

5月18日前後:マルウェアを添付した100通ほどの標的型攻撃メールが年金機構の各々メールアドレス(最初の感染で把握されたであろうアドレス群)に送られ、何人かの職員が添付ファイルをクリックしてしまい27台のPCが感染した。(添付ファイルの拡張子は.exeとのこと)

|

|

年金機構へのメール攻撃イメージ

(報道記事等を元に当サイトで作成)

|

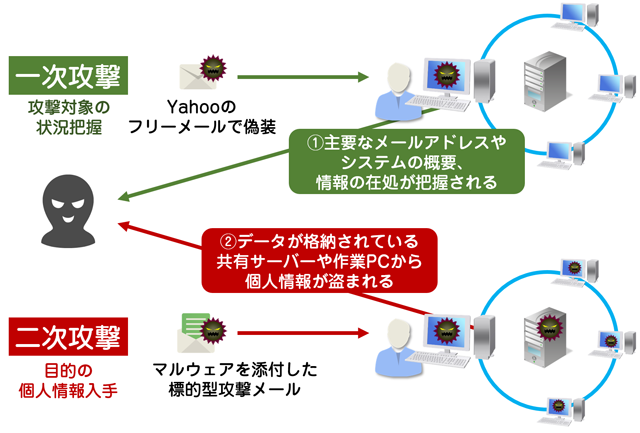

【情報漏えい時の業務フローと漏えい経路】

年金機構の内規では、格納したファイルにはパスワードロックかアクセス制限をかけ(総務部にも都度報告)、作業を終えるとデータを消去すると定められていたが、実際には、職員の裁量に任せきりでデータの大半はロックや制限がかけられておらず、報告もなし、作業を終えてもデータは消去されずファイル共有サーバーに格納されたままだった。

また、作業端末はメール受信などインターネットに接続されているPCが日常的に使用されていた。

|

| 漏えい時の年金情報を扱う際の業務イメージ (報道記事等を元に当サイトで作成) |

そして、先のウィルス感染したPCで、個人情報を一時格納しているファイル共有サーバーにアクセスしたためサーバー上にあった約125万件のデータが流出してしまった。

【情報漏えい後の年金機構の対応】

・添付ファイルを開かないように注意喚起した

・当面の間、職員の外部向けのメールを禁止した

・ホームページに脆弱性が見つかり運用を一時停止

このような対応に意味があるのか実際の所はわかりませんが、根本的な解決には至らないように思えます。

年金機構の流出事件から学ぶべきセキュリティ対策

・差出人がフリーメールのE-mailの扱い

無料で取得できるフリーメールに関しては、だれがどのような目的で使用するかわからないのと迷惑メールやウィルスメールの踏み台にされたりしているのでUTMやサーバー上でブロックするのが望ましいです。

・添付ファイルの拡張子が.exe

少しでもセキュリティについて理解がある人なら拡張子が.exeの添付ファイルは絶対に開いたりしません。現状なら大半のサーバーやクライアントソフトは、自動的に削除する仕様になっていますが、そうでなければUTMの導入や添付メールを開く際には最新の注意を払うことを周知徹底するべきでしょう。

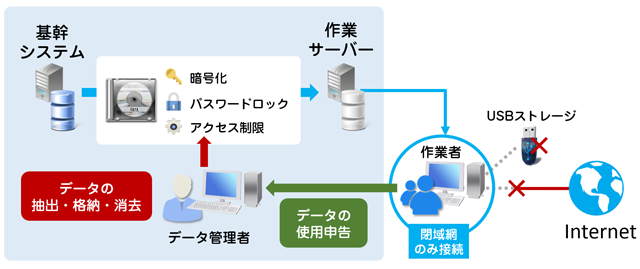

・機密データの取扱い

大前提として作業者の裁量でデータを扱わせない。データの抽出、格納、消去といったデータ管理は専門部門が一括で行う。

作業の便宜上、機密ファイルを基幹システムから作業する場へ抽出することはよくあります。その場合は、データ暗号化、パスワードロック、アクセス制限はもちろんですが、インターネットなどの外部ネットワークとは繋がっていないスタンドアローンの端末を使用するのを大原則とすべきです。

また、USBメモリのようなストレージデバイスへのコピー等をできなくする設定も必要です。

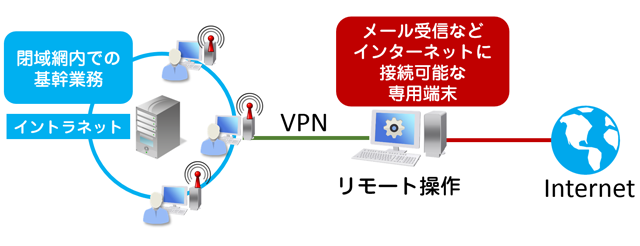

・リモート端末を使う

メール受信などインターネット接続する端末と基幹データを扱う端末を分けるとPC台数が増えてしまうので、作業頻度が少ない方をリモート端末にすればリスクを減らすことができます。

たとえば、ウィルス攻撃に晒される可能性が高いネット接続のPCは、イントラネット(閉域網)と切り離し、VPN等でイントラ端末からリモート操作すれば、ネット接続のPCがウィルス等に感染しても、イントラネットには害が及びません。

ITガバナンスを有名無実化させない運用が必要

年金機構の流出事件は、ITガバナンスが有名無実化された典型的な例だといえます。運用ルールが崩れると完全に無防備な状態になってしまっています。本来ならば、機密データを作業する部屋は外部ネットから遮断されていて、入退室の許可も必要といったような、ルールを崩すことが出来ないような構造的なしくみを用意する必要があったと思います。

この事件の後始末には、すでに1カ月で4億円以上の税金が費やされています。機密作業ルームを作ったり入退室管理システムを導入する費用を余裕でまかなえる予算が無駄に使われています。

マイナンバー制度施行前にこのような事件が起きたことが、良い方向での教訓になることを切に願います。